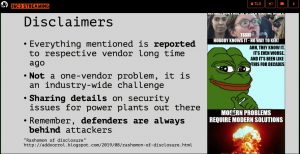

Ich schaute mir zum Wachwerden einen SCADA-Talk an: Sicherheit von (insbesondere) Turbinen und ihre Steuerung in Kraftwerken, Angriffsvektor ein spezifisches Siemens-Setup. Mit der Voranmerkung, dass da responsible disclosure gefahren und alle Sicherheitslücken in der Folge auch vergleichsweise zügig geschlossen wurden. Was in dem Umfeld nicht unbedingt trivial ist, weil es

a) sehr spezifische Anwendungsfälle sind, man

b) in einer Kraftwerksanlage nicht eben mal auf Zuruf die Turbinensteuerung runterfahren kann und

c) da eben nicht nur die spezifische Steuerung, sondern noch viele andere Faktoren reinspielen mit der für Industrieanlagen typischen Trägheit. Es war aber wie immer gruselig. Rahmenbedingungen beispielsweise:

· man kann die Standardpasswörter googlen

· es ist nicht trivial, sie zu ändern

· es ist auch nicht trivial, Updates zu installieren (nur während Wartungszeiten)

· die alte Geschichte „Irgendwann legt einer ein Cat5 auf den Leitstand“ ist hier nicht der Punkt, Siemens sieht einen beispielsweise Airgap laut Spezifikation vor, die Praxis eine DMZ, weil extern gewartet/kontrolliert/suppportet werden muss und Zugriff für Regulierer, Energiemarktplätze, Netzbetreiber etc. vorhanden sein muss. Es ist kompliziert und es hat nicht unbedingt mit Unfähigkeit zu tun, wenn sich Angriffsvektoren ergeben.

Kurzgefasst: Angriffe wurden in der Regel über einen anonymen User ohne eigene Privilegien begonnen, der aber eben Systemprozesse aufrufen und Parameter mitgeben kann. Mir klangs nach klassischer Privilege Escalation, der Begriff fiel nicht, ich weiss nicht, obs eine Fehleinschätzung meinerseits oder nur eine andere Einordnung in der russischen Szene ist.

„Russische Szene“: einmal finde ich es irgendwie total klasse, wenn vorn drei tiefenentspannte Russen stehen und erklären, auf was für ner Hardware das nächstgelegene Leipziger Wärmekraftwerk rennt und was da bis vor einigen Monaten noch für Löcher drin waren. Im Kontext des Infokrieg-Vortrags gestern ist es aber eine bemerkenswerte Kiste, dass mit einiger Selbstverständlichkeit zur Vortragsillustration Alt-Right-Memes und dort als antisemitisch gezeichnete Begrifflichkeiten lockerflockig geworfen wurden.

Ich kanns ehrlich gesagt nicht einordnen und würde mich auch nicht wundern, wenns ohne jegliche (oder komplett andere) Hintergedanken passiert ist – Pepe ist (wo nochmal? Nicht sogar Hongkong?) AFAIK auch durchaus vollkommen anders konnotiert. Von Kek wüsste ichs hingegen nicht, und obs was zum „aneignen“ ist, ich weiß nicht und fühl mich unwohl.

Ontopic: ich hab bei SCADA-Talks auf dem Congress immer ein bisschen ein schlechtes Katastrophentouristengewissen. Es ist immer sehr gruselig, und andererseits muss ich gestehen, ich hörs mir jedes Jahr mit einem mehr oder weniger zynischen, aber stets ausgeprägten Amüsement an.

Something completely different. An sich eher ein „Himmel, im Ernst?“ – Affekt gewesen, dass ich zu einem Kurzreferat zu ressourcenschonenden WordPress-Instanzen gegangen bin. Ich rechnete mit ein paar Inputs zu sparsameren Setups server- wie auch clientseitig und fragte mich, was da jenseits dessen noch spannend wäre, was Lighthouse, Pagespeedtools und Konsorten eh schon machen. Barrierefreiheit sollte auch die „Soll auf alter Smartphone-HW laufen“ an sich mit erschlagen. Stellt sich raus, kaum was. Ich warf anschließend noch das Thema robots.txt in die Runde und meine Vermutung, dass die einschlägigen Crawler insbesondere von MajesticSEO auf kleineren WP-Instanzen meinem Eindruck nach locker mal den halben Traffic machen können. und geblockt durchaus zweistellig Prozente von der tatsächlichen Serverlast nehmen können. (Talk-Aufzeichnung)

Erster Eindruck: Lieb, gut gemeint, naiv und praxisfern, möglicherweise ausbaubar. Stellt sich raus: ich dachte selber auch viel zu kleinkariert, denn es kamen zwei Leute aus der DE-Wordpresscommunity vorbei und regten sehr nachdrücklich zum Einbringen genau solcher und weiterer Ideen direkt bei WP an, denn dort sei das Thema eines, und (Schande über mein Haupt) auch eines, das mich durchaus betraf, denn ich fluchte auch schon, dass ein Standardsetup beispielsweise keine Option zum händischen Einstellen des Nachladens von Emojis mitbringt und ähnliches mehr. Wirklich was verändern könne man insbesondere am Core, und es sei besser, da Daten/Trafficsparsamkeit direkt in den WP-Core zu packen und beim nächsten Update eben mal 30% des Webs zwei Requests weniger beim Laden machen zu lassen. Sehr klassisch wurde da mein selbstgerechter „Meh, hättest dir sparen können“-Zwischeneindruck zu was wirklich spannendem und augenöffnenden gemacht, ich fühlte mich ein bisschen beschämt, aber hey, verdient.

Ansonsten: mit Missi und ihrem Gatten BlinkenPOI gelötet und an einfachen Geschichten teils peinlich gescheitert. Aber es tut und kann auch von Hand neu bespielt werden.

Meine erste Runde mit dem Roller über den Congress: das ist in der Tat empfehlenswert. Man merkt, wie man beim „normal rumlaufen“ doch instinktiv die kürzeren Wege nimmt und an manchen Ecken nicht vorbeikommt, selbst wenn mans will. Oder es hat sich seit gestern viel verändert, das ist natürlich auch möglich.

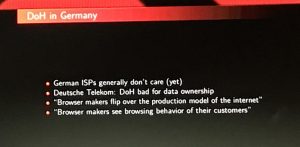

DoH. Auf Chaos West wurde zum sehr heftig diskutierten DNS over HTTPS diskutiert. TL;DR: DNS ist quasi seit den Siebzigern unverändert, die Browseranfragen nach Webseiten werden seitdem unverschlüsselt durchs Netz geblasen und es hat sich ein Abschnorcheln an den großen Austauschknoten etabliert, das großflächige Überwachung durch staatliche Akteure ermöglicht, hinzu kommt allerlei Wildwuchs von Vorschaltseiten, Zensurinfrastruktur usw. Erste Alternativen waren leicht zu blocken, da per Port identifizierbar. DoH kann nicht geblockt werden, ohne quasi den Webzugang abzustellen, ist verschlüsselt, manipulationssicher und kann nicht abgeschnorchelt werden.

Kurzfassung mein Eindruck: die Debatte ist überhitzt, Gegner argumentieren teils unvollständig informiert und teils schlicht mit falschen Statements. DoH ist um Längen besser als das, was wir jetzt haben und ein Zugewinn an Sicherheit und Privatheit für alle, Cloudflare-Default hin oder her. Auch hier wieder: meine Vorannahme, ich hätte in der ganzen Diskussion zumindest im Ansatz eh schon mitbekommen, was die Pros und Cons sind, war falsch. Aktuell fühl ich mich schlauer, wünsche mir mit dem Referenten eine Implementierung in systemd und ansonsten kompetenter agierende und klarer kommunizierende deutsche Netzakteure. Vortrag gibts nun auch zum nachgucken.

Und während ich das hier so runtertipperte, lief der Bahnanalysevortrag von David Kriesel, und es stört beim Tippen, wenn man dauernd laut loslachen muss. Aber ein „Wir analysieren mal, bei welchen Zug/Bahnhof/Tageskombinbationen ein Flexticket nicht lohnt, weil man mit +50%-Wahrscheinlichkeit soviel Verspätung hat, dass die Zugbindung aufgehoben wird“ rockt halt die Hütte wie in alten Zeiten. Aber im Ernst: ein toller, handwerklich hervorragend hinterfütterter Vortrag zu großtechnischen Systemen, Datenerhebung, -analyse und -visualisierung, der Techniksoziologe in mir verdrückt grade ein Tränchen und allein wegen einem unrelatierten, aber wahren, schönen und sehr guten Schlussappell müsst ihr den alle anschauen, sobald er live ist. Und nu ist er live.

One Response to 36c3 Tag 2: SCADA, Löterei, DoH und Beobachtungen am Rande