…und die zunehmende „Absicherung“ dagegen sind eine amüsante Ironie der Geschichte, die mir grade in den Sinn kommt, aber definitiv nicht wegen der anstehenden Netflix-Accounteinschränkungen. Jedenfalls, zu rein wissenschaftlichen Zwecken untersuche ich gelegentlich die Downloadschutzmechanismen mancher fragwürdiger Seiten und dachte, warum nicht Leute teilhaben lassen. Früher(tm) konnte man auf den einschlägigen Seiten die Browser-Devtools anmachen, im „Netzwerkanalyse“-Reiter nach dem „media“-Filetyp gucken, Rechtsklick speichern unter.

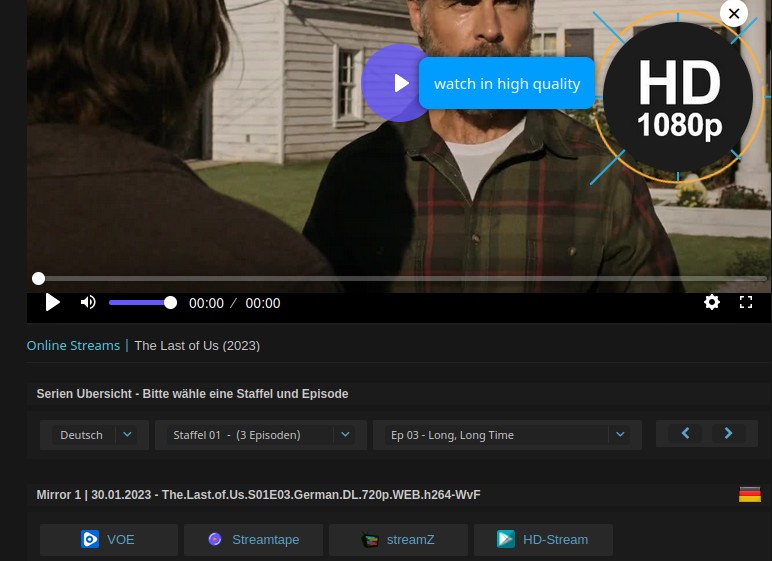

Mit der Zeit wurds komplexer, viel dynamisches Nachgelade, und tatsächlich gibts ein paar Hoster, da scheints schlicht mit Brettern vernagelt. Nach wie vor ist einiges noch recht weit offen und ich warte immer noch auf den DeCSS-Event der Streaming-Warez, aber bisher bleibt er aus. Jedenfalls, Stellen wir uns eine Streamingsite vor und nennen sie meinetwegen streamkiste. Auf der finden sich ne Latte Streamingangebote.

Wer nun den Streamtape-Button klickt und nicht die folgenden drölfzig Popups, Layer, whatever beim Gucken haben will, wird sich das Medienfile direkt auf die Kiste ziehen wollen. Dafür müsste man es aber finden. Dafür kann man die besagten Devtools anmachen (Strg-Shift-I), oder einfach rechtsklick – Untersuchen (wenn die Seite Rechsklicks zulässt).

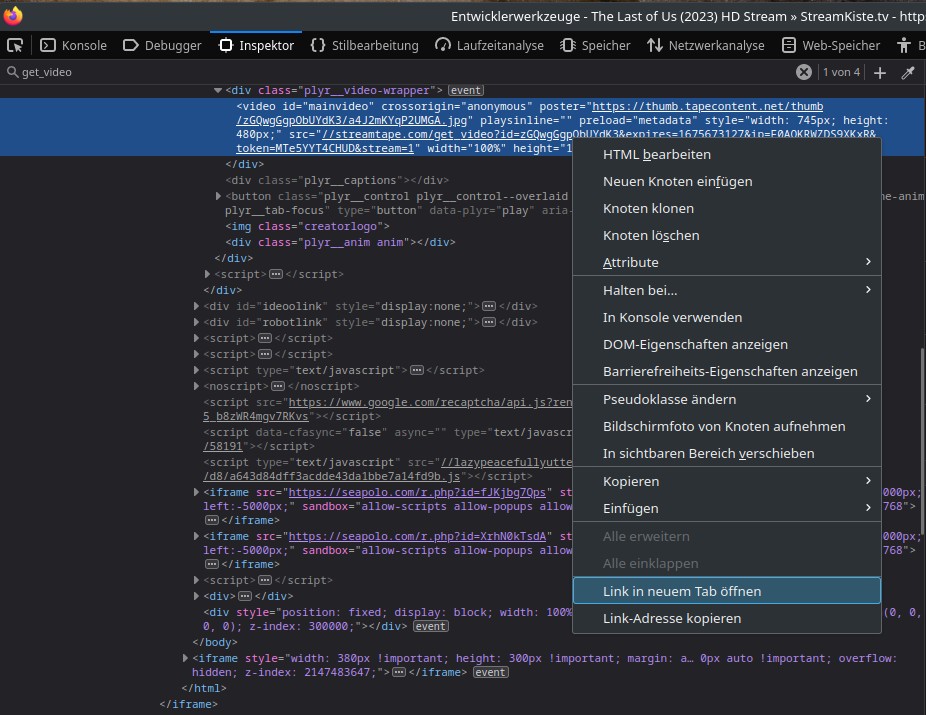

Früher(tm) wie gesagt hier irgendwo eine media-Quelle. Die Piraten haben dazugelernt, deswegen muss man jetzt eine bemerkenswerte Zahl an Klicks auf „Play“ oder das Video tun, bis die Popups versiegen und der Stream tatsächlich beginnt. Dann und *erst* dann lohnt es sich, in den Devtools nach dem String „get_video“ zu suchen…

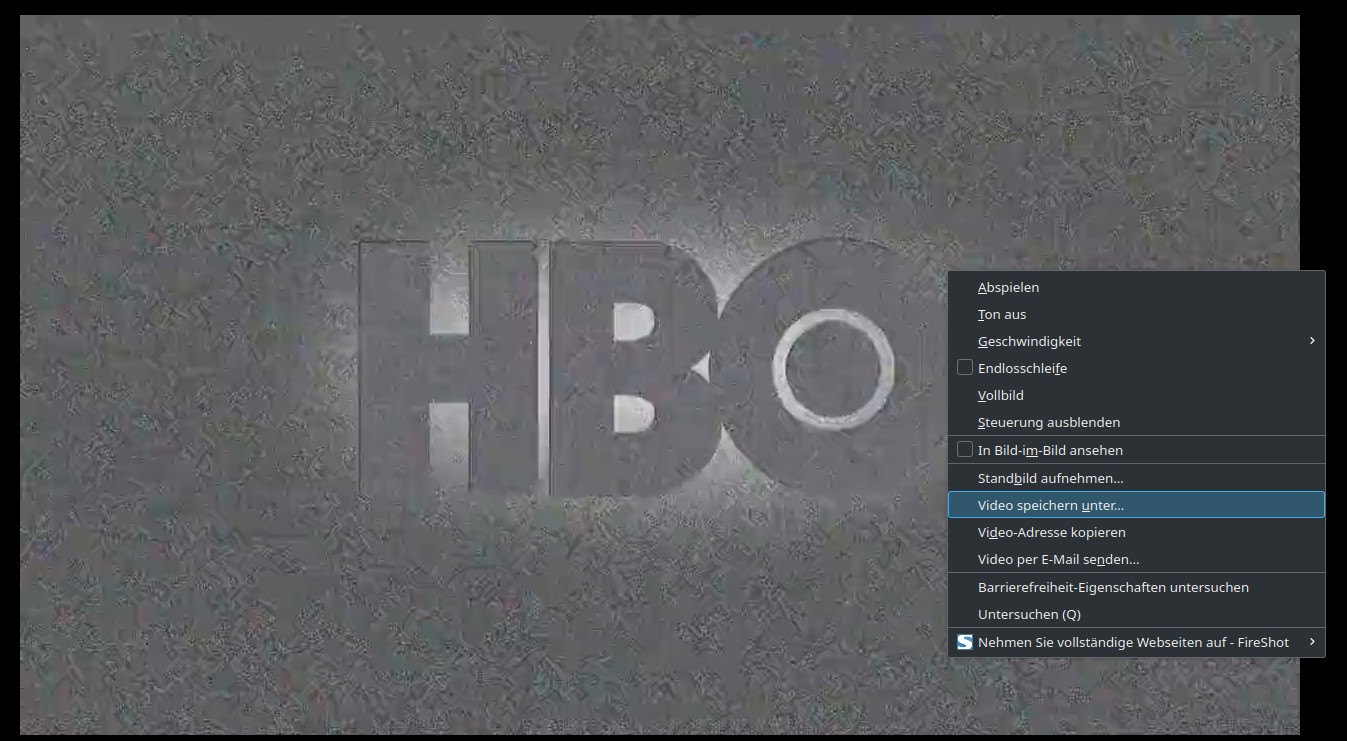

Denn damit findet sich die irgendwann in drei ineinandergeschachtelten iFrames dynamisch nachgeladene Mediensource. Rechtsklick im neuen Tab öffnen, und tadah…

..oh Wunder, ein nacktes, bloßes Medienfile, das man mit Rechtsklick abspeichern kann. Bei anderen Hostingplattformen findet man sie natürlich mit anderen Strings.

Die Obfuscation nimmt teils wirklich erstaunliche Dimensionen an. Teils laufen Scripte, die alles anhalten, wenn die Devtools aufgemacht werden. Auch hier kann man sie gelegentlich Schritt für Schritt trotzdem ablaufen lassen bis zum Punkt, an dem die Mediensource im generierten Webseitencode auftaucht, aber da wirds langsam wirklich nervig. Was mich an sich interessieren würde: das „finden wir mal die Mediasource in einem maximal obfuscated Setup“-Spiel mag amüsant sein für einen bestimmten Personenschlag, ich glaube nur nicht recht, dass das die Ursache für die Eskalation ist. Vielmehr vermute ich, dass das ein Nebeneffekt des Kriegs gegen die Adblocker ist, der – siehe Ghandy – da wohl schon länger aufs wildeste tobt. Mich wiederum interessiert Adblockertechnik praktisch überhaupt nicht. Wie geschrieben, weitgehend von technischem Hintergrundwissen unbelecktes, wildes Rumvermuten meinerseits, ich lern aber gern.

Nun ja, es geht beim „Schutz“ vor den Downloads wohl auch darum, dass Dritte nicht auf die dumme Idee kommen, den Stream auf der eigenen IPTV-Set-Top-Box oder einem Pseudo-Browser bzw. -Mediaplayer gegen Bezahlung laufen zu lassen ohne dafür die Kosten zu tragen. In dem Fall kann nicht mal Werbung angezeigt werden vom Streaming-Hoster, womit niemand mehr etwas verdient. Außer, ja außer die Person, die sich die ganzen Links zusammen geklaut hat. Es werden auch Live-Streams von Fernsehsendern geklaut, natürlich auch von Sky & Co.

Das mit den Adblockern ist ein Spiel, was immer krasser wird. Die Werbeeinnahmen sind seit Jahren rückläufig. Da immer mehr Werbung eingebunden wird, die immer nerviger ist, nutzen immer mehr Besucher einen Ad-Blocker und in der Folge wird halt NOCH MEHR Werbung eingebunden für die wenigen Leute, die noch nicht mit einem Adblocker vorbeischauen. Und so weiter und sofort.

Ich frag mich ja, wann die ersten Warez-Streaming-Plattformen auf die Idee kommen, EME/Widevine zu benutzen. Ja, das Setup dafür ist komplexer, Lizenzserver und so, und ja, CDMs für Level 3 fliegen öffentlich rum, aber trotzdem – das scheint mir der nächste logische Schritt, irgendwann. Ziemlich ironisch, könnte man meinen, wenn man an CSS, HDCP und Co. denkt, andererseits hatten wir auch schon Download-Link-Container und solche Geschichten.

Vor einigen Jahren, bevor überall EME/Widevine kam, hatten die ganzen legalen Musik-Streaming-Dienste wie Grooveshark, Spotify, Deezer, Simfy, etc. alle solche Tricks, wie sie die „grauen“ Streaming-Plattformen heute benutzen. Wobei, Flash war damals auch noch ziemlich hoch im Kurs. Und teilweise haben sie’s echt übertrieben. Deezer hatte Stream-URLs mit AES verschlüsselt, dann die Stream-Daten zusätzlich mit Blowfish und irgendwas selbstgebasteltem in JavaScript und Flash/ActionScript. Bringt nur alles nichts, wie immer, weil die Keys ja trotz alledem auf dem Client rumliegen. Dagegen sind die Warez-Streamer bisher noch relativ harmlos.

Aber ich will keinen auf dumme Gedanken bringen.